私网用户使用公网地址访问内部服务器(配置源进源出)

组网需求

某公司在网络边界处部署了DeviceA作为接入网关,内网还部署了Web服务器和FTP服务器为内网用户(以PC D为例)提供FTP服务和WWW服务。由于IP地址资源有限,该公司只有一个可用的公网IP地址1.1.1.1,部署在DeviceA的公网接口上。为了防止内部服务器受内网用户的攻击,公司希望在DeviceA上配置NAT功能(NAT Server+源NAT),使内网用户必须使用公网接口的IP地址才能访问内部FTP/Web服务器和Internet。网络环境如图2-11所示,其中Router是ISP提供的网关。

图2-11 配置NAT Server+源NAT策略组网图

本图中interface1和interface2分别代表10GE0/0/1和10GE0/0/2。

| 项目 | 数据 | 说明 | |

|---|---|---|---|

| 10GE0/0/1 | IP地址:1.1.1.1/24 | 实际配置时需要按照ISP的要求进行配置。 | |

| 10GE0/0/2 | IP地址:10.2.0.1/24 | 内网服务器需要将10.2.0.1配置为默认网关。 | |

| NAT Server | 名称:policy_web 公网地址:1.1.1.1 私网地址:10.2.0.7 公网端口:8080 私网端口:80 | 通过该映射,内网用户能够访问1.1.1.1,且端口号为8080的流量能够送给内网的Web服务器。 Web服务器的私网地址为10.2.0.7,私网端口号为80。 | |

| 名称:policy_ftp 公网地址:1.1.1.1 私网地址:10.2.0.8 公网端口:21 私网端口:21 | 通过该映射,内网用户能够访问1.1.1.1,且端口号为21的流量能够送给内网的FTP服务器。 FTP服务器的私网地址为10.2.0.8,私网端口号为21。 | ||

| 源NAT策略 | 名称:policy_nat1 允许访问公网地址的私网地址:10.2.0.6

| - | |

| 缺省路由 | 目的地址:0.0.0.0 下一跳:1.1.1.254 | 为了使私网流量可以正常转发至ISP的路由器,可以在DeviceA上配置去往Internet的缺省路由。 | |

配置思路

- 配置接口IP地址,完成网络基本参数配置。

- 配置NAT Server功能,创建两条静态映射,分别映射内网Web服务器和FTP服务器。

- 配置源NAT策略使PC D可以访问服务器的公网地址。

- 在DeviceA上配置缺省路由,使私网流量可以正常转发至ISP的路由器。

- 在Router上配置到服务器映射的公网地址的静态路由。

操作步骤

- 配置接口IP地址,完成网络基本参数配置。

# 配置接口10GE0/0/1的IP地址,并开启NAT功能。

system-view [HUAWEI] sysname DeviceA [DeviceA] interface 10ge 0/0/1 [DeviceA-10GE0/0/1] ip address 1.1.1.1 24 [DeviceA-10GE0/0/1] nat enable [DeviceA-10GE0/0/1] quit # 配置接口10GE0/0/2的IP地址,并开启NAT功能。

[DeviceA] interface 10ge 0/0/2 [DeviceA-10GE0/0/2] ip address 10.2.0.1 24 [DeviceA-10GE0/0/2] nat enable [DeviceA-10GE0/0/2] quit

- 配置源NAT策略。

[DeviceA] nat-policy [DeviceA-policy-nat] rule name policy_nat1 [DeviceA-policy-nat-rule-policy_nat1] source-address 10.2.0.6 32 [DeviceA-policy-nat-rule-policy_nat1] action source-nat easy-ip [DeviceA-policy-nat-rule-policy_nat1] quit [DeviceA-policy-nat] quit

- 配置NAT Server功能,创建两条静态映射,分别映射内网Web服务器和FTP服务器。

[DeviceA] nat server policy_web protocol tcp global 1.1.1.1 8080 inside 10.2.0.7 www no-reverse route [DeviceA] nat server policy_ftp protocol tcp global 1.1.1.1 ftp inside 10.2.0.8 ftp no-reverse route

- 开启FTP协议的NAT ALG功能。

[DeviceA] firewall detect ftp

- 配置缺省路由,使私网流量可以正常转发至ISP的路由器。

[DeviceA] ip route-static 0.0.0.0 0.0.0.0 1.1.1.254

- 在Router上配置到服务器映射的公网地址的静态路由,下一跳为1.1.1.1,使得去服务器的流量能够送往DeviceA。

通常需要联系ISP的网络管理员来配置此静态路由。

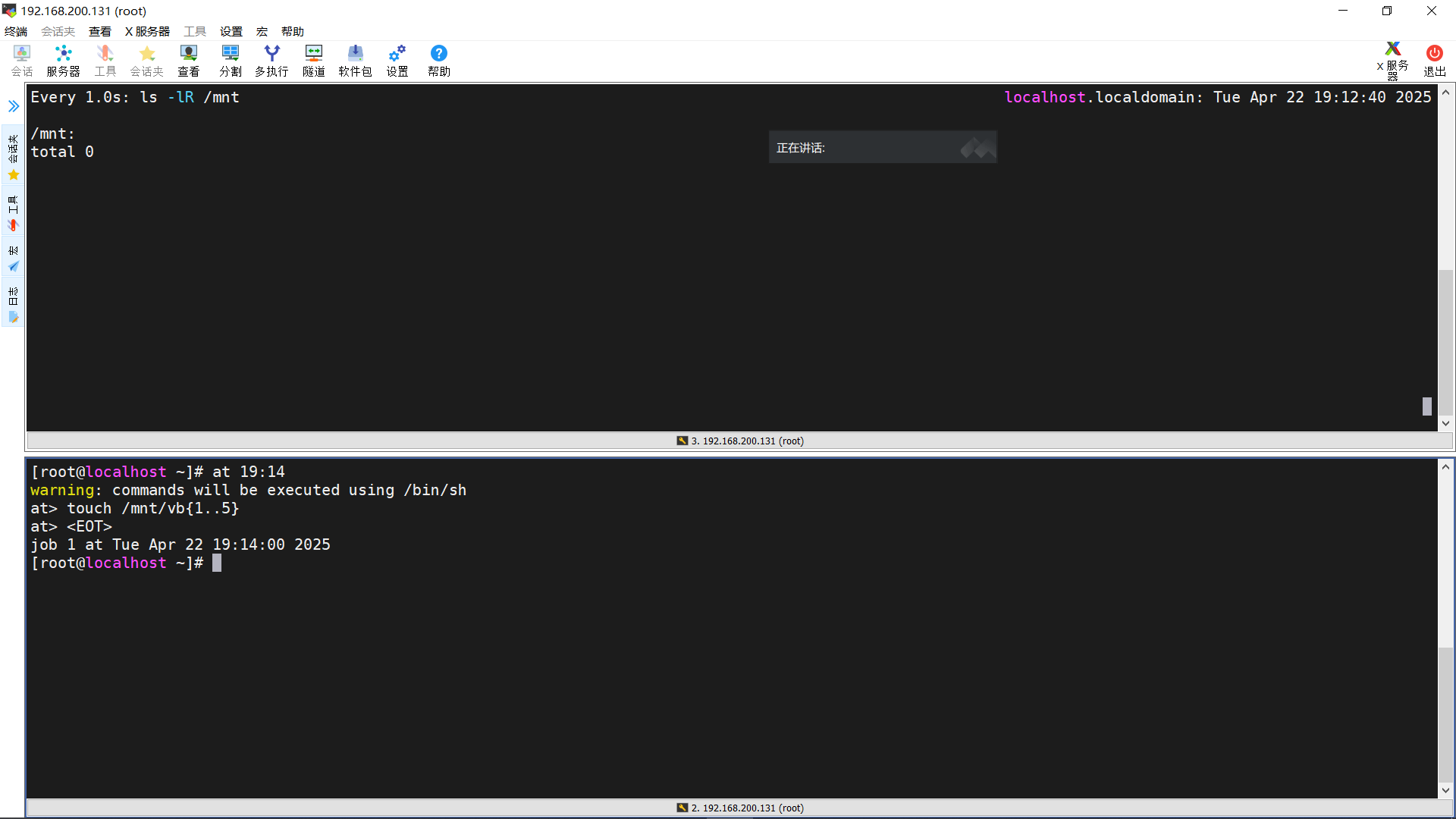

检查配置结果

- 私网用户可以访问内网服务器。

- 当私网用户访问内网服务器时,查询目的地址为内网服务器的公网地址的表项和源地址为内网PC的私网地址的表项,查看本次NAT转换的信息。存在该表项,且NAT转换后的目的IP地址为服务器私网地址、源IP地址为地址池中地址,表示NAT策略配置成功。

display session all verbose Session Table Information: Protocol : 6(TCP) SrcAddr Port Vpn : 10.2.0.6 2474 DestAddr Port Vpn : 1.1.1.1 8080 Time To Live : 60s NAT Info New SrcAddr : 10.2.0.1 New SrcPort : 2674 New DestAddr : 10.2.0.7 New DestPort : 80 Total : 1

配置脚本

#

sysname DeviceA

#

nat server policy_web protocol tcp global 1.1.1.1 8080 inside 10.2.0.7 www no-reverse route

nat server policy_ftp protocol tcp global 1.1.1.1 ftp inside 10.2.0.8 ftp no-reverse route

#

interface 10GE0/0/1

ip address 1.1.1.1 255.255.255.0

nat enable

#

interface 10GE0/0/2

ip address 10.2.0.1 255.255.255.0

nat enable

#

firewall detect ftp

#

ip route-static 0.0.0.0 0.0.0.0 1.1.1.254

#

nat-policy

rule name policy_nat1

source-address 10.2.0.6 32

action source-nat easy-ip

#

return