从无到有:搭建一个自己的跳板服务器

让我们一起走向未来

🎓作者简介:全栈领域优质创作者

🌐个人主页:百锦再@新空间代码工作室

📞工作室:新空间代码工作室(提供各种软件服务)

💌个人邮箱:[15045666310@163.com]

📱个人微信:15045666310

🌐网站:https://meihua150.cn/

💡座右铭:坚持自己的坚持,不要迷失自己!要快乐

目录

- 让我们一起走向未来

- 1. 跳板服务器的原理

- 2. 搭建跳板服务器的步骤

- 2.1 选择和准备服务器

- 2.2 安装和配置操作系统

- 2.3 配置跳板服务器

- 2.4 配置客户端

- 3. 代码示例

- 3.1 安装和配置 SSH 服务

- 3.2 生成 SSH 密钥对

- 3.3 配置防火墙规则

- 3.4 配置端口转发和 NAT

- 3.5 配置客户端

- 4. 实用案例

- 4.1 远程管理内网服务器

- 4.2 安全审计

- 4.3 多用户管理

- 5. 注意事项

- 6. 总结

1. 跳板服务器的原理

跳板服务器(Jump Server)是一种用于增强网络安全性和方便进行远程访问管理的服务器。它位于外部网络和内部网络之间,作为中介来连接两个网络。客户端首先与跳板服务器建立连接,然后再由跳板服务器与目标服务器建立连接。这样可以实现远程控制内部服务器,加强对内部网络的访问控制,并提供额外的安全性。

2. 搭建跳板服务器的步骤

2.1 选择和准备服务器

- 选择合适的操作系统:常见的操作系统有 Linux 和 Windows Server,Linux 系统通常更受推荐,因为其稳定性和安全性更高。

- 购买服务器或虚拟机:可以选择购买专用服务器或者使用云平台提供的虚拟机。在选购服务器时要考虑硬件配置和网络带宽等因素,确保服务器能够满足后续需求。

- 安装操作系统:根据选择的操作系统,进行安装。安装完成后,对操作系统进行基本的配置和更新,确保系统处于最新的安全状态。

2.2 安装和配置操作系统

- 配置网络:确保服务器有一个静态的 IP 地址,以便其他设备可以连接到它。你可以根据你的网络设置来配置静态 IP 地址。

- 安装和配置 SSH 服务:SSH 协议是跳板服务器的核心,它让你可以远程连接和管理服务器。使用包管理器安装 OpenSSH 服务器软件包,并根据需要配置 SSH 服务。

- 设置防火墙规则:使用防火墙软件,如 iptables 或 ufw,设置安全的规则来过滤进入和离开服务器的网络流量。只允许必要的端口和协议通过,增加安全性。

- 设置 SSH 密钥认证:使用 SSH 密钥来代替基于密码的认证可以提供更高的安全性。生成 SSH 密钥对并将公钥添加到跳板服务器的用户账户中。

2.3 配置跳板服务器

- 创建跳板用户和配置跳板功能:在跳板服务器上创建跳板用户和配置跳板功能。可以创建多个用户,每个用户可以有不同的权限和访问限制。确保只有授权的用户可以连接到跳板服务器。

- 配置端口转发和 NAT:在路由器上进行端口转发设置,将外部访问请求转发到跳板服务器上。同时,将跳板服务器的内部 IP 地址映射为外部地址,实现外部访问。

2.4 配置客户端

- 安装 SSH 客户端软件:在需要使用跳板服务器的客户端机器上安装 SSH 客户端软件,并配置 SSH 连接参数。这样,客户端就可以通过 SSH 连接到跳板服务器了。

- 测试连接:使用客户端机器上配置的 SSH 客户端连接到跳板服务器,并确保可以成功连接。你可以尝试在跳板服务器上执行一些命令,以确保一切正常。

3. 代码示例

3.1 安装和配置 SSH 服务

以下是一个在 Ubuntu 系统上安装和配置 SSH 服务的示例代码:

# 更新系统包

sudo apt update

sudo apt upgrade -y

# 安装 OpenSSH 服务器

sudo apt install openssh-server -y

# 配置 SSH 服务

sudo nano /etc/ssh/sshd_config

# 修改以下配置项

PermitRootLogin no

PasswordAuthentication no

PubkeyAuthentication yes

AuthorizedKeysFile .ssh/authorized_keys

PermitEmptyPasswords no

ChallengeResponseAuthentication no

UsePAM yes

# 重启 SSH 服务

sudo systemctl restart sshd

3.2 生成 SSH 密钥对

以下是一个生成 SSH 密钥对并添加公钥到跳板服务器的示例代码:

# 生成 SSH 密钥对

ssh-keygen -t rsa -b 4096 -C "your_email@example.com"

# 将公钥添加到跳板服务器的 authorized_keys 文件中

ssh-copy-id user@jumpserver_ip

3.3 配置防火墙规则

以下是一个使用 ufw 配置防火墙规则的示例代码:

# 安装 ufw

sudo apt install ufw -y

# 允许 SSH 端口(默认 22)

sudo ufw allow 22/tcp

# 启用 ufw

sudo ufw enable

# 查看防火墙状态

sudo ufw status

3.4 配置端口转发和 NAT

以下是一个在路由器上配置端口转发和 NAT 的示例代码(假设使用 iptables):

# 允许 IP 转发

sudo sysctl -w net.ipv4.ip_forward=1

# 保存 IP 转发设置

echo "net.ipv4.ip_forward = 1" | sudo tee -a /etc/sysctl.conf

# 配置 NAT

sudo iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

# 保存 iptables 规则

sudo iptables-save > /etc/iptables/rules.v4

3.5 配置客户端

以下是一个在客户端机器上配置 SSH 连接参数的示例代码:

# 编辑 SSH 配置文件

nano ~/.ssh/config

# 添加以下配置

Host jumpserver

HostName jumpserver_ip

User user

IdentityFile ~/.ssh/id_rsa

# 连接到跳板服务器

ssh jumpserver

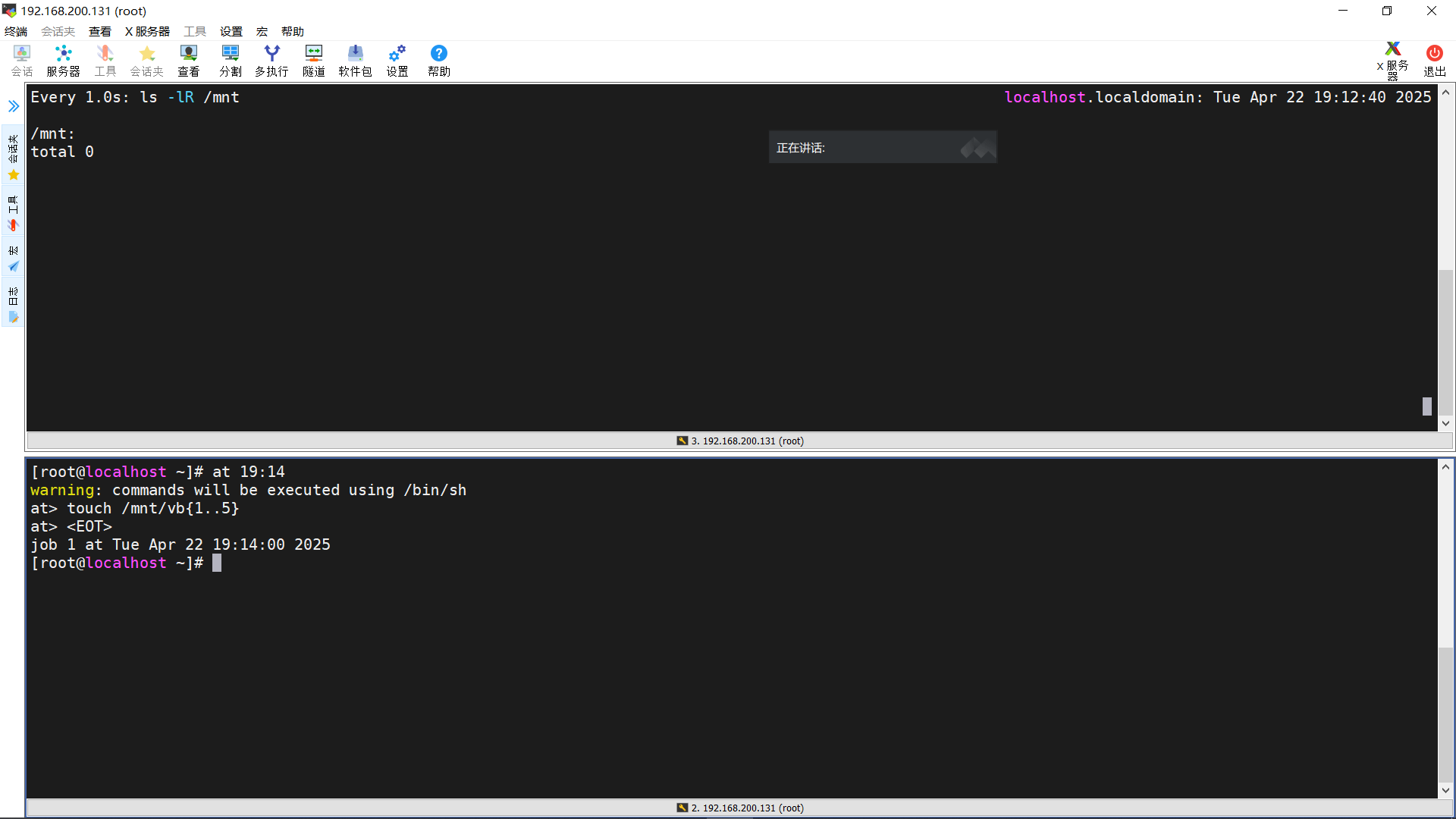

4. 实用案例

4.1 远程管理内网服务器

假设你有一个内网服务器,需要从外部网络进行管理。你可以通过跳板服务器来实现这一目标。

- 配置内网服务器:确保内网服务器的 SSH 服务已经配置好,并且可以通过跳板服务器的 IP 地址进行访问。

- 连接到跳板服务器:使用客户端机器上的 SSH 客户端连接到跳板服务器。

- 从跳板服务器连接到内网服务器:在跳板服务器上,使用 SSH 命令连接到内网服务器。

# 连接到跳板服务器

ssh user@jumpserver_ip

# 从跳板服务器连接到内网服务器

ssh user@inner_server_ip

4.2 安全审计

跳板服务器可以记录所有通过其进行的连接和操作,便于进行安全审计。

- 配置日志记录:确保跳板服务器的 SSH 服务配置了详细的日志记录。

- 查看日志:定期查看跳板服务器的日志文件,以监控和审计用户的操作。

# 查看 SSH 日志

sudo tail -f /var/log/auth.log

4.3 多用户管理

跳板服务器可以支持多个用户同时连接,并且可以为每个用户配置不同的权限和访问限制。

- 创建用户:在跳板服务器上创建多个用户账户。

- 配置用户权限:为每个用户配置不同的权限和访问限制。

# 创建用户

sudo adduser newuser

# 为用户配置 SSH 密钥

mkdir -p /home/newuser/.ssh

chmod 700 /home/newuser/.ssh

touch /home/newuser/.ssh/authorized_keys

chmod 600 /home/newuser/.ssh/authorized_keys

chown -R newuser:newuser /home/newuser/.ssh

# 将公钥添加到 authorized_keys 文件中

cat /path/to/public_key.pub >> /home/newuser/.ssh/authorized_keys

5. 注意事项

- 定期更新和维护:定期更新服务器的软件包和安全补丁,以确保系统的安全性和性能。

- 管理用户权限:定期管理用户账户,删除不需要的用户账户,确保只有授权的用户可以连接到跳板服务器。

- 监控和审计:定期查看跳板服务器的日志文件,监控用户的操作,确保系统的安全性。

- 备份配置:定期备份跳板服务器的配置文件和日志文件,以便在出现问题时可以快速恢复。

6. 总结

通过上述步骤,你可以成功搭建一个自己的跳板服务器。跳板服务器不仅增强了网络安全性和访问控制,还提供了方便的远程管理功能。在实际应用中,需要根据具体需求选择合适的方法,并注意服务器的安全性和维护。