黑客如何用一张图片掏空你的服务器?揭秘SSRF漏洞的致命陷阱

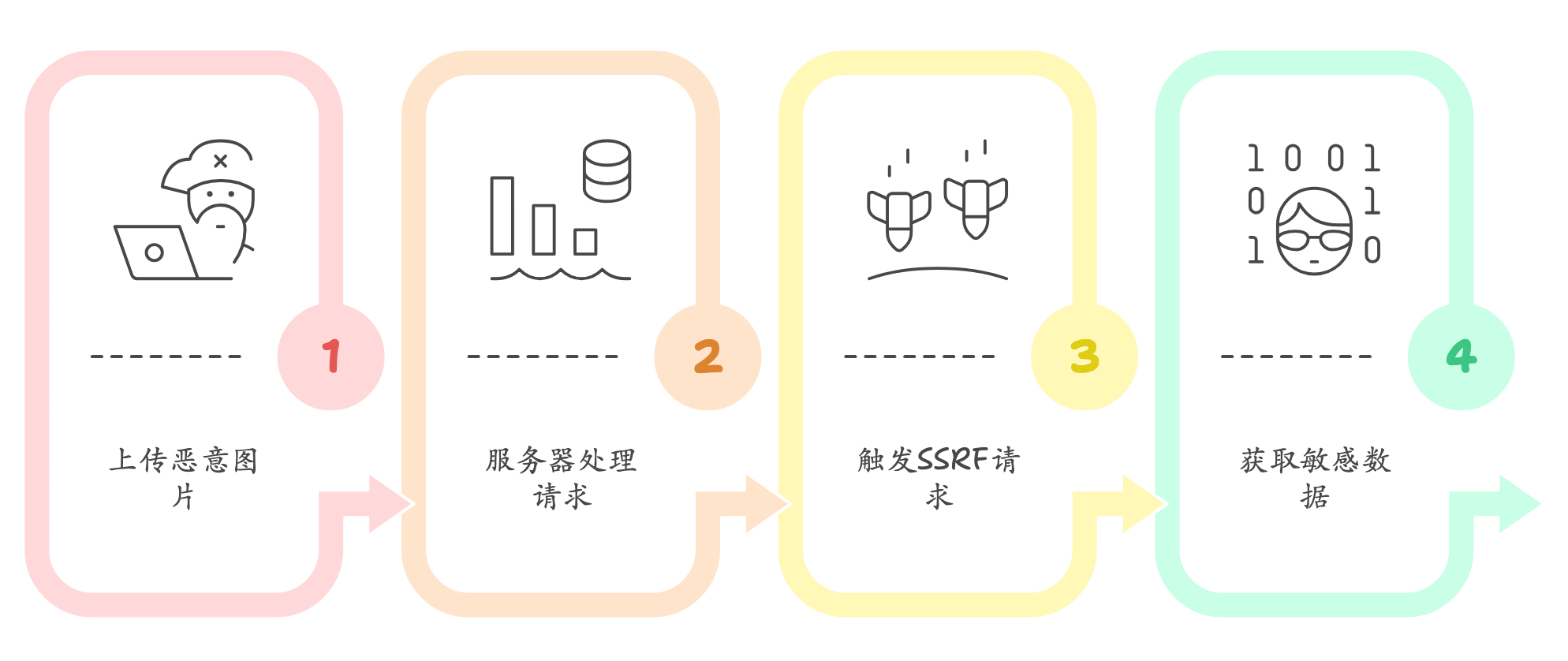

SSRF(服务器端请求伪造)漏洞已成为黑客攻击的重要手段之一。通过利用这一漏洞,攻击者可以通过发送特制的请求,获取服务器内部的敏感信息,甚至完全控制服务器。本文将深入探讨SSRF漏洞的工作原理,以及黑客如何利用一张图片来实施攻击,揭示这一致命陷阱的本质。

开篇故事:一张“合法请求”引发的数据灾难

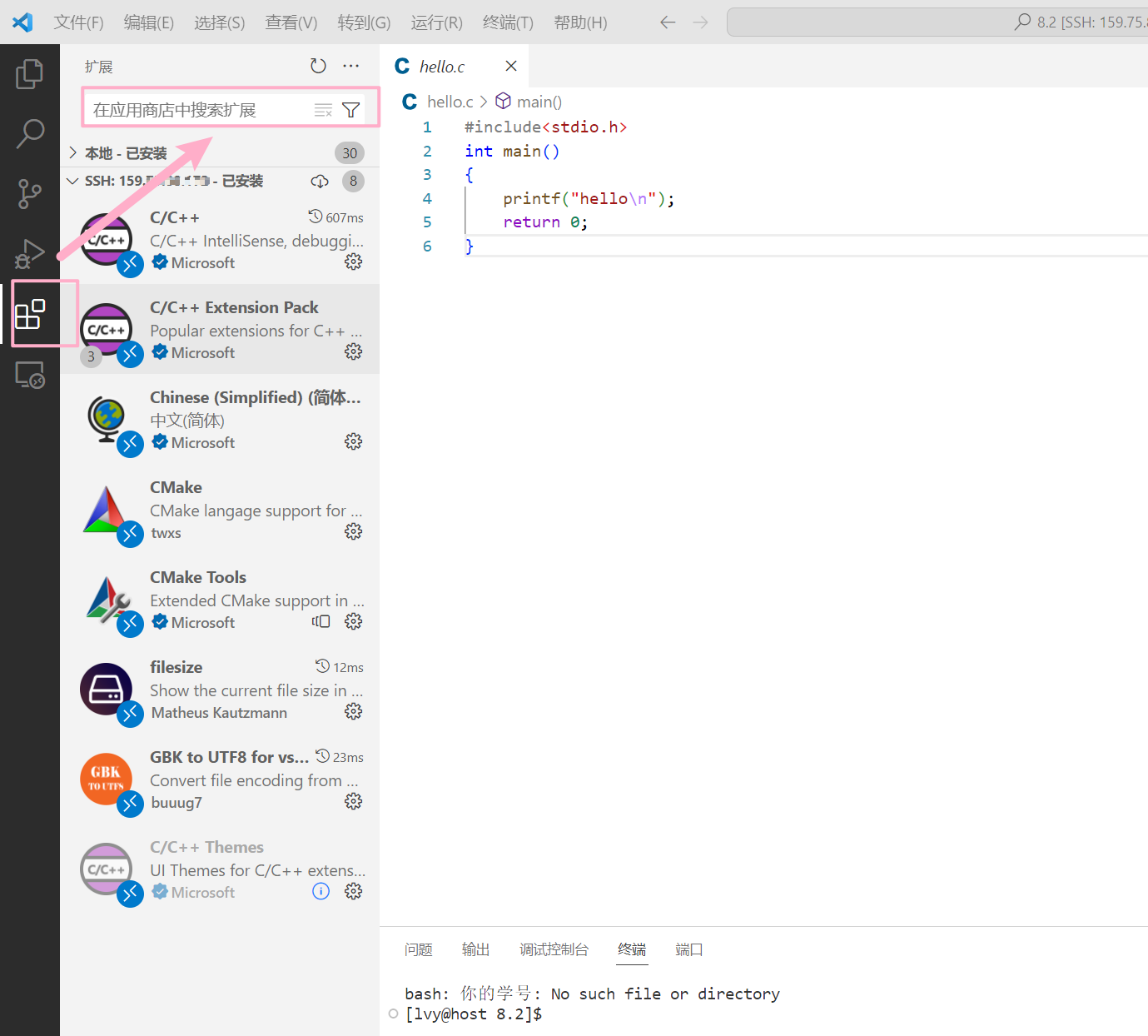

某电商平台允许用户上传头像,技术小哥贴心设计了“智能URL检测”——自动抓取用户提供的网络图片用来生成缩略图。

一周后,平台数据库神秘消失。调查发现,黑客上传的头像URL竟是http://169.254.169.254/latest/meta-data/(AWS元数据接口),直接读取服务器密钥,轻松接管整个云环境!

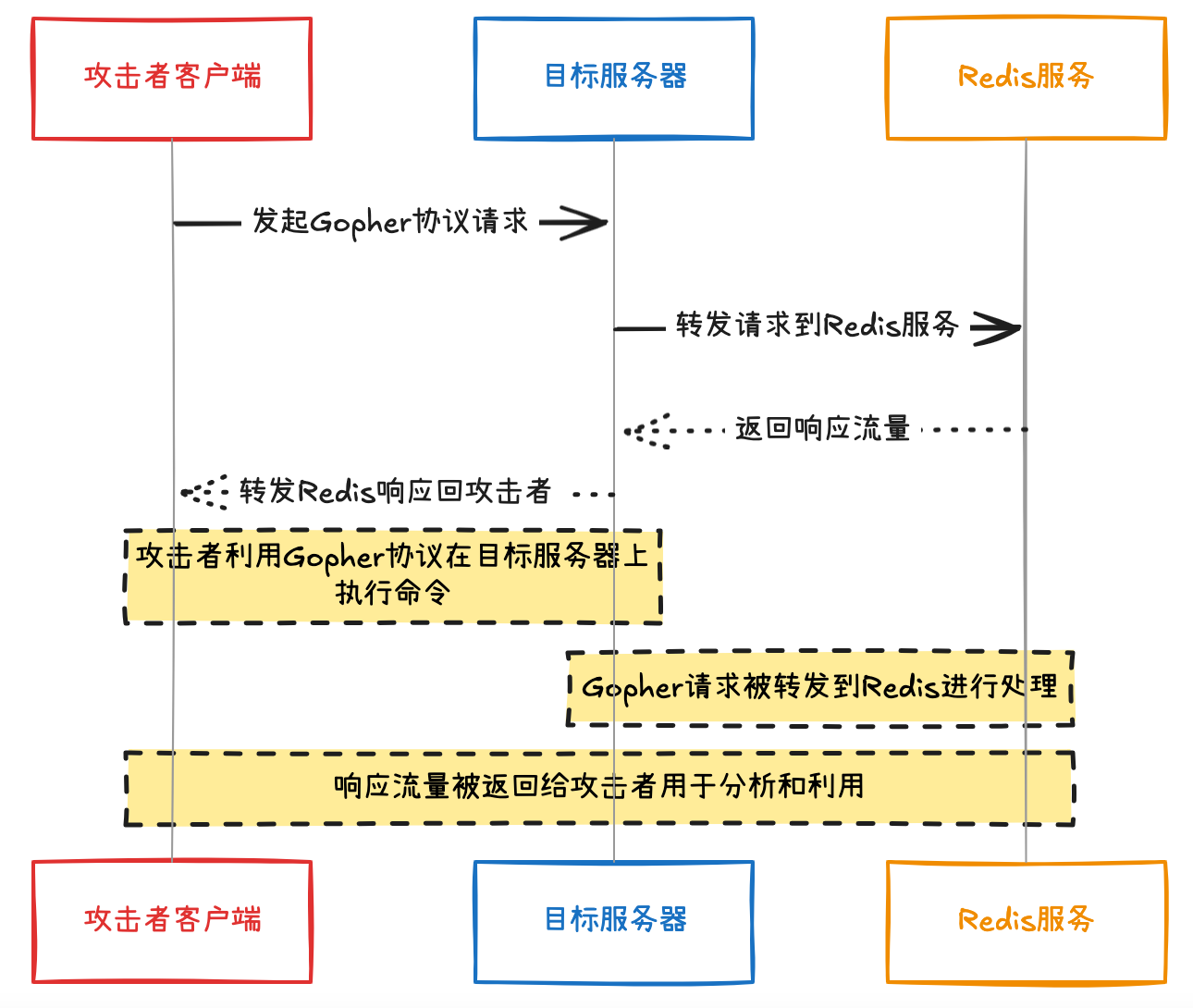

幕后黑手:SSRF(服务端请求伪造)漏洞——让服务器成为黑客的“提线木偶”。

一、小白科普:什么是SSRF?

SSRF(Server-Side Request Forgery)即服务端请求伪造,攻击者诱骗服务器向非预期目标发起HTTP请求,进而:

- 穿透防火墙:访问内网敏感系统

- 窃取云凭证:获取AWS/Aliyun元数据

- 攻击第三方:以服务器为跳板扫描外网

SSRF(服务端请求伪造)就像一个“听话但缺心眼”的机器人:

-

你的指令:“帮我去A地址拿快递”

-

黑客的诡计:伪造指令变成“去B地址开保险箱”

-

结果:机器人毫不犹豫地执行,只因它不会分辨指令是否合理!

技术本质:

服务器未经严格检查,直接执行用户提供的URL地址,导致被诱导访问内网系统、云平台密钥库等敏感区域。

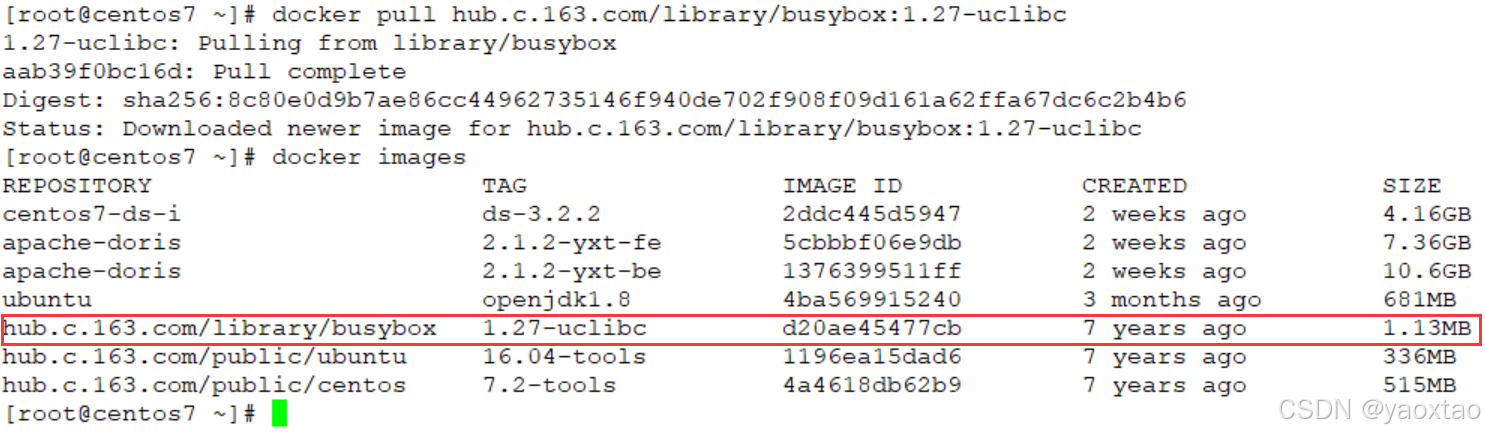

二、漏洞原理:为什么服务器会“叛变”?

1. 典型漏洞代码(PHP示例)

// 从用户输入获取图片URL

$url = $_GET['image_url'];

// 直接请求URL并返回内容

$image = file_get_contents($url);

echo "

四、防御指南:4招锁死SSRF

为了防止SSRF攻击,开发者和系统管理员可以采取以下措施:

- 1. 输入验证:对用户输入进行严格的验证和过滤,确保只允许合法的URL和IP地址。

- 2. 限制请求范围:配置服务器,使其只能访问特定的内部服务,阻止对敏感资源的访问。

- 3. 使用安全库:使用经过审查的库和框架来处理用户上传的文件,确保它们不会执行不安全的操作。

- 4. 监控和日志记录:实施监控和日志记录,以便及时发现异常请求和潜在的攻击行为。

五、总结:别让服务器成为黑客的“肉鸡”

-

SSRF本质:信任边界失控——过度信任用户输入,放任服务器“乱交朋友”。

-

防护铁律:

✅ 所有用户输入都是“脏数据”

✅ 服务器对外请求必须“持证上岗”

✅ 内网与云服务需“物理隔离”

-

使用自动化工具扫描SSRF漏洞:

- Burp Suite Collaborator

- SSRF Sheriff

最后挑战:

打开你的项目代码,搜索file_get_contents、HttpClient等关键词,看看是否存在未校验的URL参数?评论区晒出你的代码审计结果!

关注我,带你用“人话”读懂技术硬核! 🔥